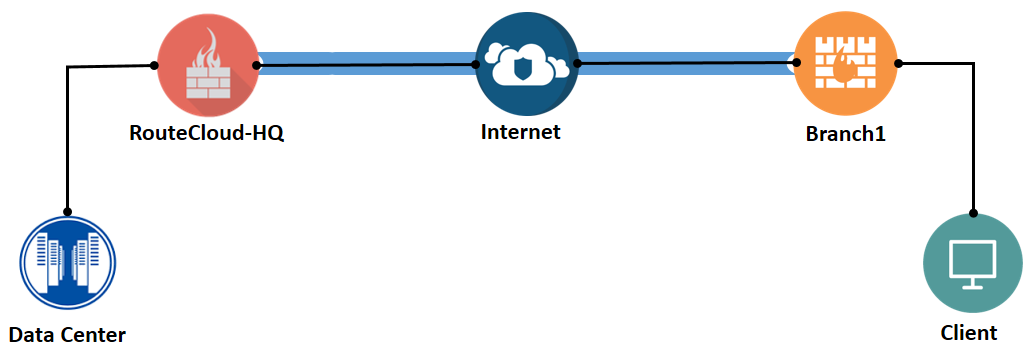

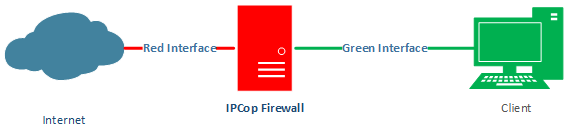

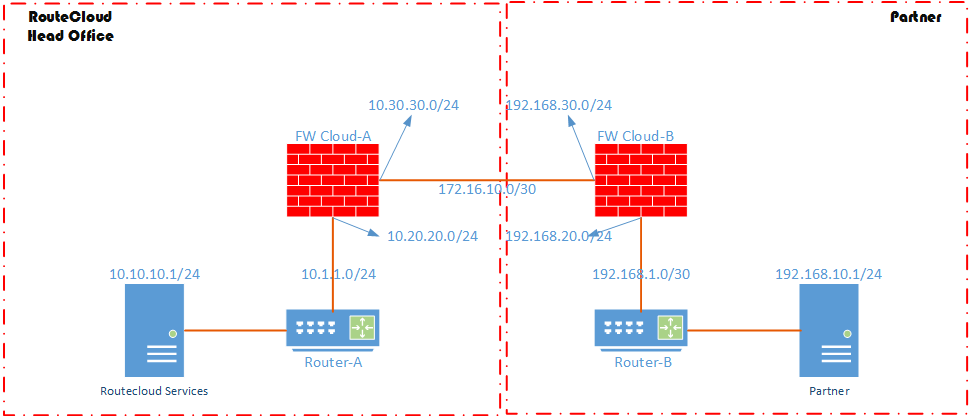

Just make a noted, banyak orang membicarakan tentang petya ransomware attack, dan saya kepikirian untuk menulis di blog ini. Sebetulnya tulisan terkait mitigasi penyebaran petya ransomware oleh juniper network sudah di posting di forum juniper, anda bisa baca disini, saya perlu sampaikan juniper cukup cepet merespon terkait attack ini yaitu dengan mengeluarkan update signature IPS, Saya tidak perlu menjelaskan lagi apa yang sudah tertulis di forum juniper, yang perlu saya tulis disini adalah bagaimana detail implementasi, jika anda merasa baru untuk firewall juniper, atau baru dalam hal menangani IPS juniper. Jika anda adalah seorang IT, anda perlu tahu juga bagaiamana ransomware menyebar, ada baiknya anda juga membaca artikel dari microsoft, guna mitigasi di sisi client nya sendiri., silahkan cek disini artikelnya. Dan berikut step by step mitigasi menggunakan firewall juniper SRX:

Step 1: Firewall anda harus terpasang IPS

Sebagai engineer, jika firewall anda tidak memiliki IPS, maka anda hanya bisa ‘meratapi’ kondisi yang terjadi, no, it just a joke, haha, Anda bisa mengkontak juniper partner di lokasi anda untuk membantu jika anda ingin membeli license, jika tidak anda bisa mencoba dengan trial license dlu hehe.. ohy anda masih belum tau cara install license IPS, anda bisa baca dokumentasi juniper disini.

Step 2: Update Signature Database IPS

Update signature database IPS juniper, saya bagi dalam 3 langkah/cara:

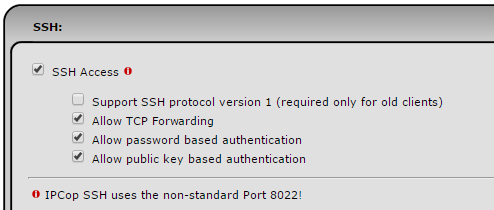

- Online/automatic update, syarat cara yang ini adalah firewall anda harus terkoneksi langsung dengan internet, jika tidak anda gak bisa menggunakan step ini, untuk detail step nya anda bisa membaca petunjuknya disini

- Offline update, ini kita download package terbaru dengan lengkap dlu, lalu nanti kita upload ke local disk juniper firewall. Cara yang ini butuh extra sabar karena lumayan banyak yang harus anda download hehe, step nya bisa anda cek disini

- Offline update mengunakan Junos Space Security Director, bagi saya ini adalah cara yang lebih praktis jika dibandingkan dengan cara yang kedua, anda cukup download signature database nya latest_db_ips, kemudian cara upload file nya anda bisa lihat artike ini. Ohy saat anda update signature via junos space, usage cpu firewall anda akan mengalami kenaikan, tapi hal ini wajar terjadi, karena sedang progress dalam update ips.

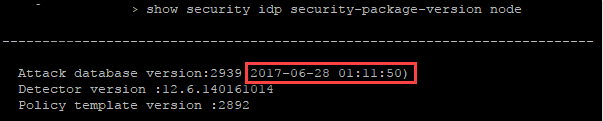

Step 3: Verifikasi, Cek status Database signature

Anda sudah melakukan update signature baik online atau offlince, maka anda perlu memastikan signature nya sudah terupdate, anda bisa cek dengan show security idp security-package-version

Step 4: Create Rule-based IPS policy.

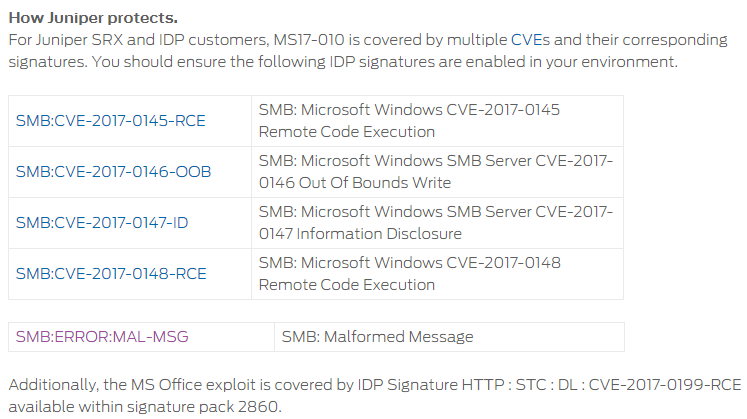

Terkait mitigasi petya ransomware attack ini, anda bisa menggunakan petunjuk dari artikel yang di tulis oleh juniper tadi-detail attack apa saja yang harus anda enable.

Maka untuk rule ips nya seperti berikut ini:

|

1 2 3 4 5 6 7 8 |

user@hostnameSRX> show configuration security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE | display set set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE match attacks predefined-attacks SMB:CVE-2017-0145-RCE set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE match attacks predefined-attacks SMB:CVE-2017-0146-OOB set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE match attacks predefined-attacks SMB:CVE-2017-0147-ID set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE match attacks predefined-attacks SMB:CVE-2017-0148-RCE set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE match attacks predefined-attacks SMB:ERROR:MAL-MSG set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE then action drop-packet set security idp idp-policy RouteCloud-IPS-Policy rulebase-ips rule RANSOMWARE then notification log-attacks |

Step 5: Apply Rule IPS pada security Policy.

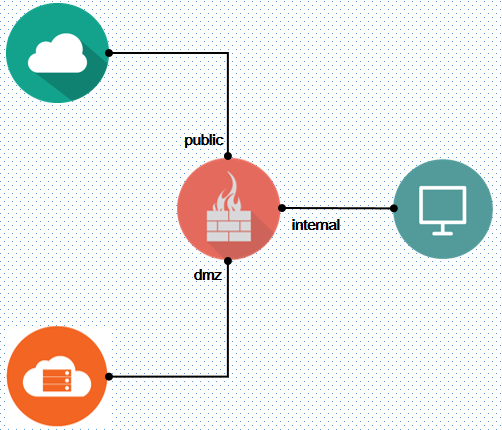

Terapkan rule ips yang anda buat di step 4 ke dalam security policy, karena rule ips anda tidak akan bekerja klo blom anda masukkan ke security policy, command tambahanya adalah permit application-services idp, detail nya seperti berikut:

|

1 2 3 4 5 6 |

set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP match source-address any set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP match destination-address net_172.16.0.0/24 set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP match application any set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP then permit application-services idp set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP then log session-close set security policies from-zone INTERNET to-zone INTERNAL policy Internet_to_APP then count |

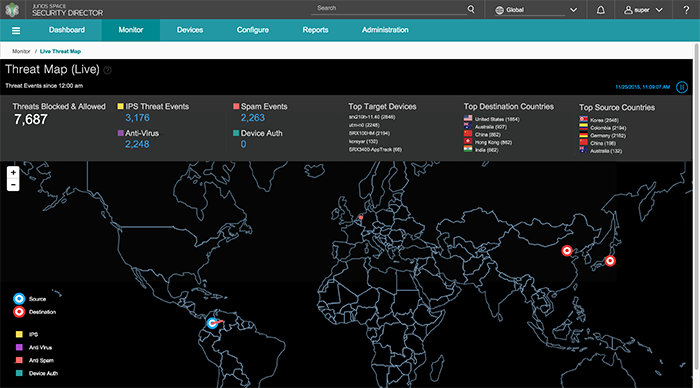

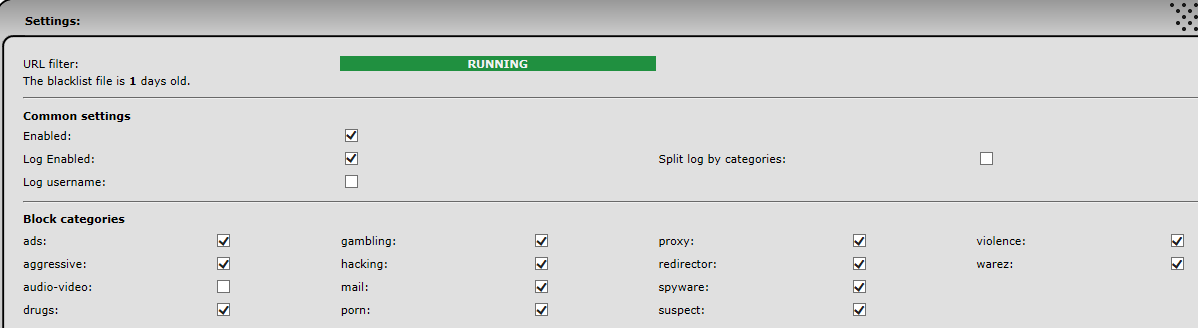

Step 6: Monitoring

Anda bisa monitor dengan menggunakan junos space security director, atau anda lakukan via command line, dengan command line dibawah ini yang mungkin bisa anda monitor.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

user@hostnameSRX> show security idp ? Possible completions: application-statistics Show IDP application statistics attack Show IDP attack data counters Show IDP counters logical-system Show logical-system IDP information memory Show IDP data plane memory statistics policies Show the list of currently installed policies policy-commit-status Show the status of ongoing policy compilation and load policy-templates-list Show available policy templates security-package-version Show the version of currently installed security-package ssl-inspection Show SSL inspection status Show IDP status |

atau jika anda ingin memonitor log nya via cli, anda bisa setup dlu syslog nya dengan menambahkan config berikut:

|

1 2 |

set system syslog file IPS_log any any set system syslog file IPS_log match "RT_IDP|RT_SCREEN" |

Nanti pada file IPS_log, hanya log RT_IDP dan RT_SCREEN yang ke-grep pada file log tersebut. cukup membantu ya, hehe, Untuk monitor menggukan junos space security director, anda butuh log collecter untuk menyimpan log ips nya. Jika tidak, anda tidak bisa memonitor ips via junos space. Berikut ini adalah contoh capture live threat nya.

Cukup sekian ya, jika anda merasa masih kurang jelas, anda bisa meninggalkan komentar dibwah, 🙂

Good luck!

Komentar