Akhirnya nulis lagi, setelah beberapa lama off dari dunia per-blog-an haha. Barangkali anda sudah pernah mendengar IPCop firewall atau anda belum pernah mendengar dan menggunakannya, nah disini akan coba kita kupas apa saja yang bisa dilakukan oleh IPCop.

Jadi apa itu IPCop? IPCop adalah firewall yang berbasis linux yang disupport oleh komunitas terkait pengembangnnya. IPCop merupakan firewall yang ready untuk digunakan langsung untuk melindungi jaringan anda, jadi anda dengan mudah menggunakan fitur2 yang ada di IPCop. Tidak hanya itu IPCop dilengkapi dengan feature monitoring system, traffic atau throughput. Untuk kebutuhan personal atau commercial sudah memenuhi bila anda menggunakan IPCop ini hehe.

Supaya anda tidak penasaran, anda bisa mendownload image nya langsung di situs resminya http://ipcop.org/. Anda bisa langsung install di PC anda atau bisa juga mencobanya di VMware/Virtualbox. Karena disini tidak membahas step installation nya, jadi langsung saja kita coba akses IPCopnya.

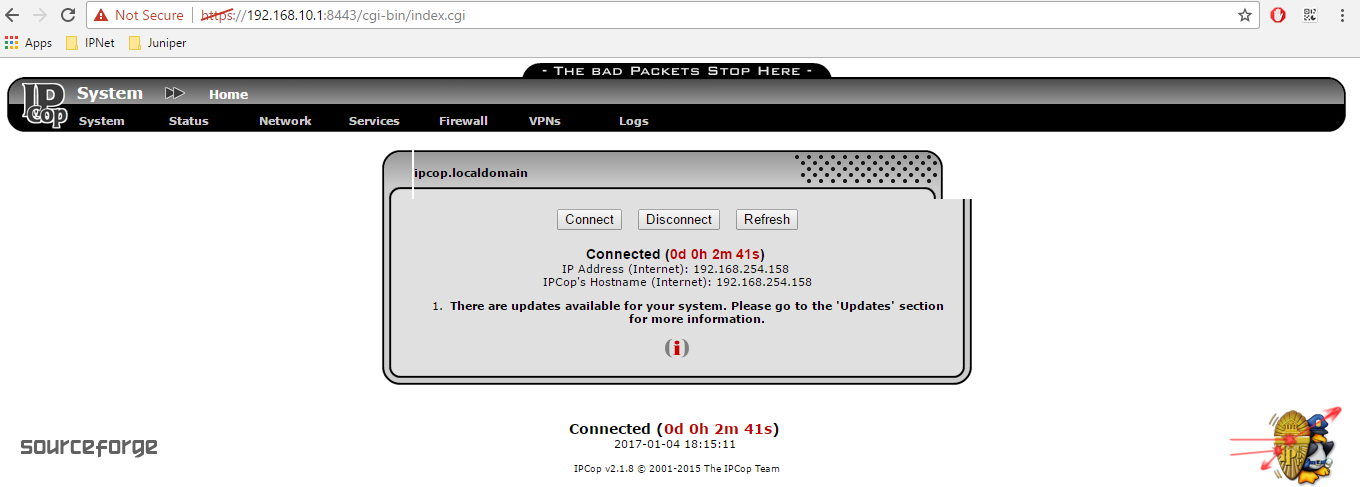

Untuk akses via GUI, anda bisa langsung akses via browser dengan menggunakan https://ip-address:8443

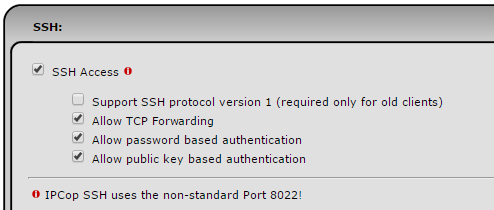

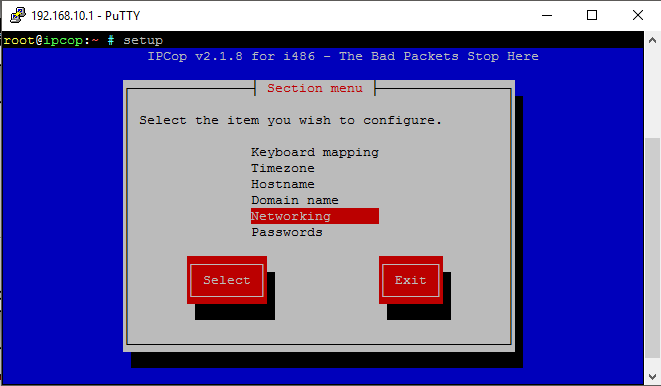

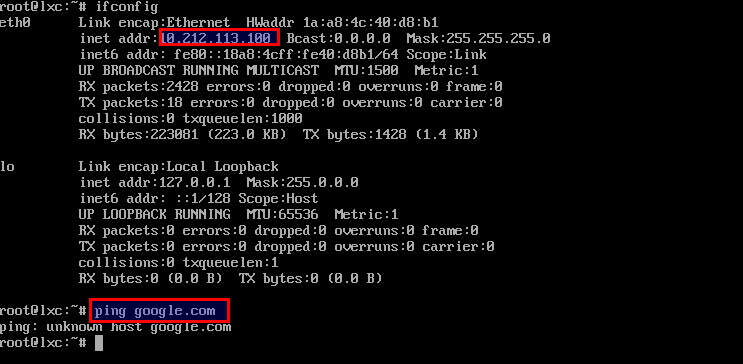

Ini adalah tampilan pertama setelah anda berhasil login ke IPCop GUI, cukup simple ya, jadi disitu ada beberapa menu yang bisa anda utak-atik. Kemduian jika anda mencoba akses menggunakan ssh silahkan menggunakan port 8022, tentu ini anda harus enable dulu ssh nya, berikut tampilannya.

Jika sudah di save, anda bisa langsung test ssh.

Oke, saya harap anda tidak ada masalah terkait akses ke IPCop ya, hehe.. Baik mari kita coba mengenal lebih jauh tentang IPCop ini.

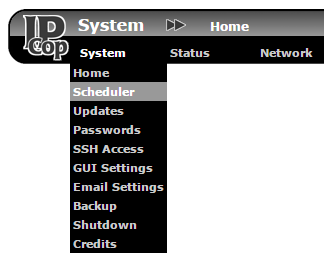

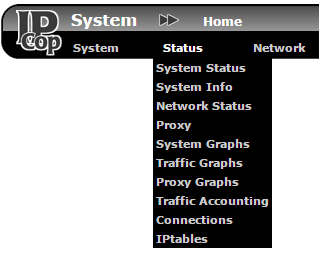

Pada menu System, ini berkaitan dengan system administration, seperti scheduler job, updates system, pengaturan password, ssh, GUI, email setting untuk notif, backup system, maupun shutdown or restart system. Lanjut ke menu status dibawah ini berkaitan dengan monitoring system, network, trafik, dll seperti pada gambar dibawah.

Pada menu network, tidak ada fitur untuk merubah network ethernet, di menu network lebih ke pengaturan koneksi ke modem/dialup.

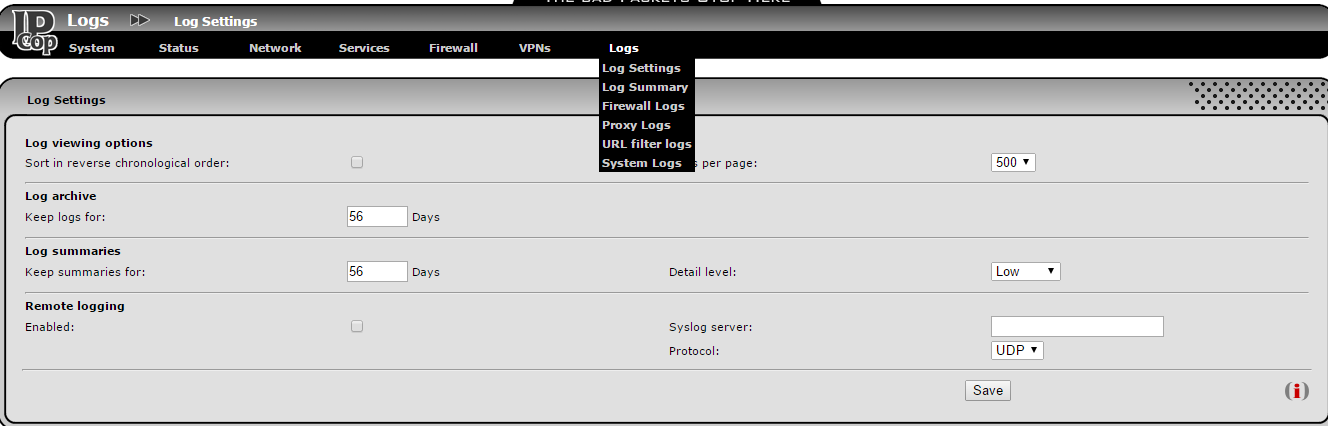

Untuk kebutuhan troubleshooting dan monitoring juga, anda juga memanfaatkan fitur log pada IPCop, cukup lengkap bukan.

Oke, cukup sampai disini untuk perkenalan IPCop firewall. untuk tulisan selanjutnya bagaimana kita akan memanfaatkan service yang dimiliki IPCop dalam memenuhi kebutuhan anda.

Terima kasih.

Salam sukes!

Komentar