Hallo pagi semuanya 🙂

Mumpung lagi fresh, masih pagi dan pas banget ini adalah materi awal terkait juniper firewall. Tulisan ini adalah diperuntukkan buat siapa ja yang ingin mengenal product juniper firewall. Yup, tentu anda tau ya pasti apa itu firewall? tembok api bukan? betul, gk tau kenapa perangkat security diistilahkan sbg firewall, klo dalam sejarah2 dunia banyak bangunan atau tembok raksasa yang sengaja dibangun untuk mempertahankan diri dari musuh hehe, sebut saja tembok besar cina, tembok berlin, dan lain-lain. mungkin itu kali ya. Oke jadi product security, semua vendor mengistilahkan sebagai firewall. Nah firewall ini tentu setiap product memiliki feature yang berbeda-beda, tapi fitur2 dasar pasti ada. Klo sebelumnya kita banyak dengar istilah stateless firewall, statefull firewall, traditional firewall, yang baru sekrang istilahnya lagi next generation firewall (NGFW). Sedikit saja mengenai istilah tersebut klo stateless firewall itu kayak access-list di cisco (cisco lagi haha), eh klo di juniper ada juga lah istilahnya firewall filter itu sama dengan cisco, jadi intinya gmn klo stateless? intinya adalah perangkat (biasanya router) hanya menforward paket berdasarkan paket header nya, atau routing table, stateless ini tidak men-track sessionnya itu secara dua arah. misal session saat paket itu berangkat dan saat paket balik lagi. nah klo firewall saat ini sudah statefull, jadi dia akan terus men-track session bolak-baliknya. oke lanjut dulu ya untuk detailnya nanti ane tulisin dibawah hehe. Terus klo traditional firewall bisa kita compare dengan NGFW, jadi traditional firewall memang sudah statefull, tapi content yang dia cek hanya dari IP sampai layer transport dalam hal ini prtokol2 yang termasuk UDP atau TCP, sedangkan NGFW itu sudah mampu melihat atau mengecek atau mengontrol sampe layer aplikasi, baik itu aplikasinya, content, user dan bahkan informasi-informasi yang ada di dalamnya.

Lanjut ya, jadi untuk memahami lebih detail apa yang kita bicarakan diatas, coba kita compare perbedaan router dan firewall.

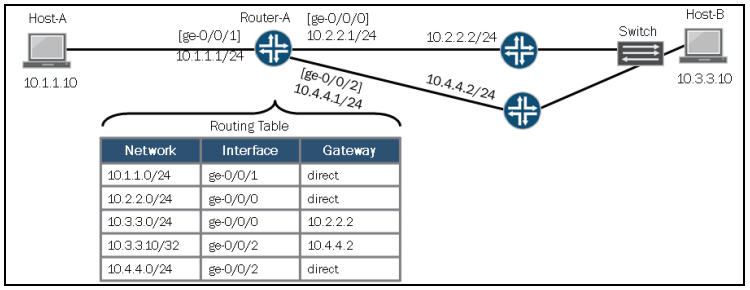

Jadi di dalam rotuer informasi yang dibaca hanya sampe layer 3 (IP dan routing), jadi yang pasti higher layer baik layer transport hingga aplikasi tentu tidak akan dicek. Nah model router biasanya dikenal dengan mode packet based (stateless), bukan flow based. Contoh yang flow based ini adalah statefull firewall, berikut gambarnya,

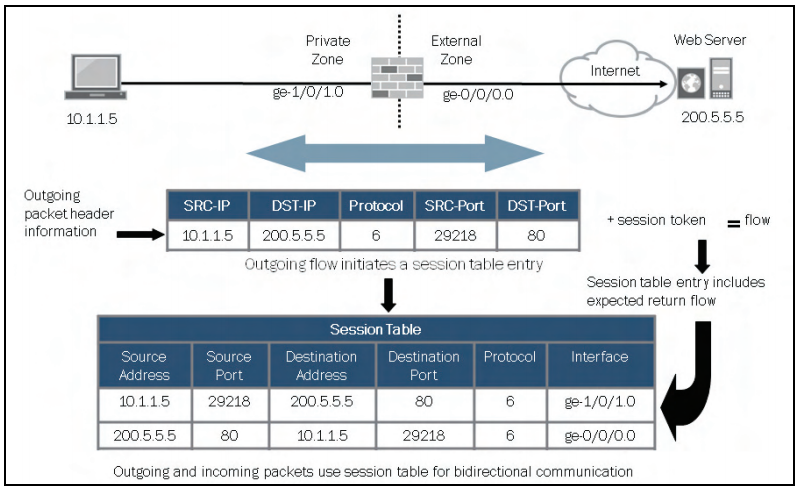

dari gambar di atas sudah jelas ya, jadi klo disisi firewallnya di session table nya terdapat dua table, yaitu session paket itu berangkat (outgoing) dan saat paket itu kembali (incoming). Nah ini yang dilakukan firewall juniper 🙂 jadi session table (meliputi source IP, destination IP, Protocol, source port, destinaion port) plus sama session token itu biasa juniper mengistilahkan sebagai flow session. ohy session token itu semacam ID untuk memebdakan setiap sessionnya.

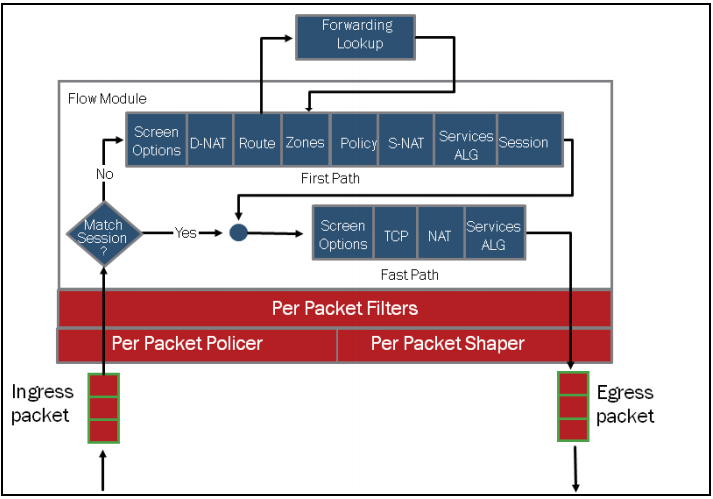

Oke, selanjutnya mari kita lihat langsung, bagaimana sebetulnya detail logical flow paket yang dihandle sama Junos OS saat paket itu masuk atau datang. silahkan cek dulu gambar berikut.

Jika melihat flow nya, pertama juniper akan ngecek paket by per policy filter (ini adalah semacam access list standar dan ini diterpin di port nya langsung, jadi filter pertama kli adalah di port masuk misalnya, atau disini diterpin CoS classification buat paket masuknya (ingress packet). yang kedua adalah jika filter lewat alias tidak di drop maka juniper melakukan lookup session istilahnya, apakah ini paket atau session baru atau bukan. Junos OS melakukan matching atau lookup dengan 6 komponen session yaitu IP asal, IP tujuan, nomor port asal, nomor port tujuan, nomor protokol, dan session token. ketiga jika paket tidak match dengan existing session, maka juniper dalam hal ini akan meng-create session baru untuk paket tersebut. Nah klo lihat gambar dia akan lanjut ke proses yang panjang ntu 🙂 atau flow modul, proses ini biasa dikenal dengan first-paket-path. Nah jiak paket match dengan session, atau misal session dengan source dan tujuan yang sama maka juniper akan memproses paket tersebut ke dengann fast path proses, jadi lebih cepat donk, iya pasti 🙂

Mari kita lihat detail jika paket tersebut diproses sebagai first paket path. pertama juniper akan melihat paket tersebut based on protokol untuk mengeset start session timer. misal klo UDP 1 menit, dan TCP 30 menit itu ada defaulnya. jadi klo first session melewati waktu tersebut artinya timout atau putuss hehe. tapi nilai ini bisa dirubah juga ya bro. oke lanjut nih, yang kedua adalah baru ini dia ngcek Screen option yang di apply di junier firewallnya. sedikit saja screen ini diterapin biasanya klo firewall nya koneksi dengan internet, untuk menghindari DDos attack misalnya, detailnya bisa buka SRX guide nya juniper ya,. yang ketiga nih jika destination NAT itu ada maka juniper akan melakukan pengalokasian alamat IP untuk nat nya, Keempat juniper melakukan cek routing. jiak routing ada makan diterusin ke next-step, klo gk ya di drop. kelima adalah adalah masuk zone ini, di zone ini juniper meng-cek interface masuk nya beserta zone tujuan dengan interface keluarnya. di step sni juga paket itu bagaimana di treat atau diterapin policy, apakah permit atau deny. Jika permit maka lanut ke step Keenam yaitu jika source NAT diterapin maka juniper melakukan pengalokasian ip address juga. ketujuah melakukan set up service ALG (Application layer gateway) . selanjutnya step terakhir yang kedelapan adalah juniper meng-create dan install session tersebut. jika ada session yang sama maka akan melewati fast-path proses. ini bisa dikatakan semacam cache.

tambahan bonus:

Jadi ditas adalah product juniper, dlu firewall nya juniper pake ScreenOS namnya, producnya juniper isg, ssg. klo skrng firewall juniper sudah digantikan oleh Junos producnya juniper SRX namanya. Tapi fitur2 standar di screenos ditrunin ke junos. perangktnya SRX nya ada yang kecil misal srx100, srx210, hingga seri high nya srx5800. srx ini juga tidak hanya memliki fitur firewall tapi dia juga memiliki fungsi routing yang besar. jadi dia nyimpan routing bgp juga masih sanggup klo seri srx5000. fitur high availability, juniper menyebutnya chassis cluster. jadi 2 device srx dengan type yang sama di join jadi satu logical srx.

Oke itu saja sebagai tulisan awal mengenai juniper firewall tepatnya juniper SRX.

Good luck!

Komentar