Post Views:

3,498

Hallo, what’s up bro? hehe

Tulisan ini ane buat tujuannya lebih ke sharing tentang gmn sih caranya kita melakukan migrasi sebuah network atau firewall, adakah perbedaan migrasi network dan firewall, atau mungkin anda sedang bertanya migrasi network atau firewall itu susah apa gampang sih? 🙂

Ok, kita mulai dari hal yang paling basic dulu, migrasi itu gampang nya proses mindahin sesuatu misal network lama ke network yang baru, dari router lama ke router yang baru, dari firewall lama ke firewall yang baru. Jadi apa yang di pindahin? yang di pindahin biasanya config existing sebuah router atau switch terus nanti di pindahin ke router baru. Tentu ini yang kita lakukan bukan hanya copy paste config terus jadi, terus langsung jalan, enggak bgtu..hehe

Nah anda sudah mendapat gambaran dasar ya kira2 terkait apa itu migrasi network atau firewall. Sekarang mari kita bahas secara terpisah migrasi network dan firewall ini, karena memang ada perbedaan. Ok saya bahas yang network dulu. Supaya sukses dalam melakukan meigrasi network anda, atau customer anda, mari kita coba rangkum berikut ini;

#Mengetahui product network yang lama dengan yang baru

Misal anda ingin migrasi dari cisco ke juniper atau mikrotik ke juniper tau sebaliknya. Product existing dengan product baru perlu anda tahu.

#Konfigurasi existing dan Topologi

Nah yang kedua ini adalah konfigurasi router atau switch existing. Anda perlu mendapatkan informasi semua konfig existing maupun topology terkait perangkat yang akan di migrasikan. Atau dari pihak yang manage perangkat lama bisa memberikan data berupa excel atau gambar topologi. Intinya data yang anda butuhkan harus anda minta ke pihak terkait. hehe

#Akses ke Perangkat Lama/Existing.

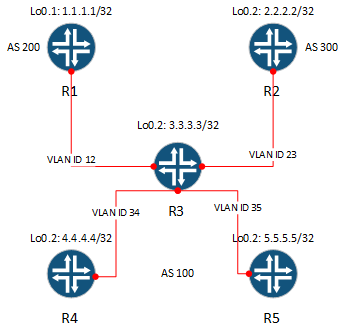

Jika konfigurasi yang anda dapat kurang informasinya or masih kurang jelas. Anda perlu akses langsung ke perangkatnya. Jika pada router anda perlu tau semua interkoneksinya, cek semua interface, interface description, show route, show arp, msial jika ada bgp, semua peer bgp nya, policy, filtering dan lain2 anda bisa lihat lebih detail. Anda juga men-capture semua kondisi atau status dari router atau switch lama tersebut.

#Support Kompatibilitas

Yang ini penting untuk anda ketahui, sbg contoh pada switch, existing protocol aggregate interface pake PAGP sedangkan di product lain gk support PAGP biasanya LACP, atau misal pada Mikrotik tunnel vpn pake EoIP (Ethernet over IP) – ini adalah teknik tunneling via jaringan internet mikrotik bisa. Sedangkan pada juniper atau cisco misalnya ini gk support. Solusi EoIP di mikrotik gk bisa di konversi ke cisco or juniper. Jika dipaksakan nanti akan ktemu MPLS VPN L2, EVPN dll haha

#Surrounding network

Ini optional tapi sangat diperlukan untuk kondisi network yang kompleks. Anda perlu tau semua perangkat yang terhubung dengan router or switch lama tersebut.

#Tahap Pemindahan,

Di atas adalah part pre-migration hehe, koneksi secara fisik, konfigurasi, masalah kompatibilitas sudah anda selesaikan, Nah skrng saat nya anda melakukan migrasi. Anda perlu mengetahui flow network nya. apakah perpindahannya bisa sebagian atau harus semuanya. ini harus anda ketahui. Jika anda sudah mengetahuinya, silakan di eksekusi dan lakukan pengecekan saat anda melakukan perpindahan. misal cek arp, test ping, test end-to-end, misal dari client ke server, atau dari partner, cek route dll.

#Tahap Moniotoring

Monitoring sangat diperlukan jika migrasi sudah selesai, untuk service yang penting 12 jam or 24 jam kedepan anda harus standby dan terus melakukan pengecekan secara berkala. Jadi jika sewaktu-waktu terjadi masalah atau ada komplen anda siap melakukan pengecekan.

Migrasi Firewall

Step migrasi router or network di atas biasanya tetep anda lakukan pada perangkat firewall. bedanya jika router tidak memiliki rule yg yang terlalu banyak atau nat, akan tetapi firewall memiliki ratusan bahkan ribuan rule security policy atau NAT, di firewall juga nanti akan ada rule IPS, UTM, Filtering dan lain-lain. Jadi anda pasti butuh extra tenaga dan waktu untuk melakukan itu. Pastikan semua config atau rule existing sudah anda konversikan dengan bener dan telilti. Jangan sampai anda typo hehe. Jauh seblum anda melakukan konversi config, jika anda punya tools, coba lakukan monitoring dlu terhadap semua trafik, semua rule anda bisa lakukan analisis dan anda bisa monitor most used rule, used rule, atau unused rule.

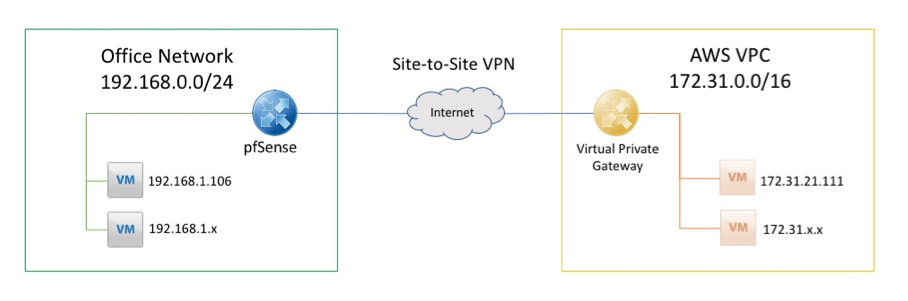

Saat anda mengkonversi sebuah rule atau konfigurasi misal dari juniper srx ke palo alto, checkpoint, Fortigate dll. Minimal anda tau flow config untuk product terkait yang ingin anda migrasi. Jadi tidak serta hanya menerima rule yang di excel-in misalnya haha. Sangat disarkan untuk mengetaui kondisi all surrounding, baik sisi firewall nya atau aplikasi yg handle oleh firewall tersebut. Takut nya nanti ada masalah behaviour aplikasi atau user pengguna aplikasi dengan firewall baru. Karena bisa menyebabkan service down, dan anda melakukan pegecekan juga mungkin butuh waktu yang tidak sedikit. Oleh karena itu, Supaya anda merasa yakin, rule tersebut anda perlu mensimulasikan dlu di Lab anda. anda perlu lakukan testing end-to-end.

Saat anda melakukan migrasi, barangkali supaya aman semua rule anda perlu log, di monitor dan jika diperbolehkan oleh customer di last rule nya di set any dan di log. Supaya traffic yang tidak kena rule yang atas bisa kena rule yang di set any. Anda juga bisa lihat dan monitor user yang akses itu apakah trust atau tidak nantinya. Semuanya nanti bisa anda validasi bersama.

Ok cukup sekian sharing nya. Smoga bermanfaat 🙂

Silakan komentar jika ada yg perlu di tanyakan, atau hub kami jika butuh bantuan 🙂

Komentar