Umumnya, server atau instance di AWS diakses menggunakan IP Public (atau hostname yang dipointing ke IP public). Namun selain menggunakan IP Public, kita juga dapat mengakses melalui private IP, namun untuk mengakses instance menggunakan IP private kita harus membuat tunnel terlebih dahulu ke network VPC di AWS. Tunnel-nya bisa menggunakan jalur dedicated line (AWS Direct Connect) atau menggunakan VPN.

Tutorial kali ini akan menjelaskan langkah-langkah membuat koneksi site-to-site VPN antara VPC di AWS dengan network diluar AWS menggunakan pfSense.

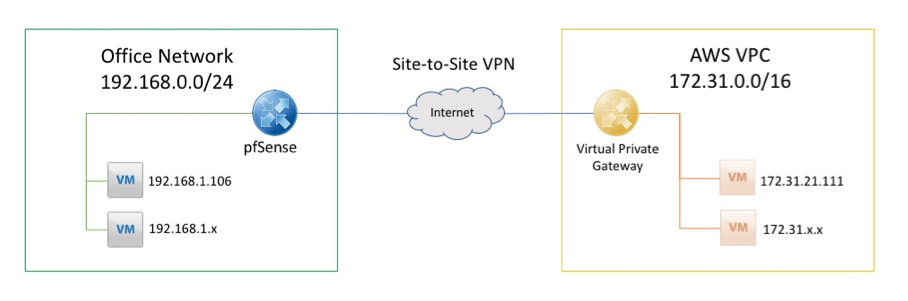

Topologi di bawah ini adalah contoh implementasi yang akan dibuat.

Agar kedua network dapat berkomunikasi, subnet antara kedua network tersebut tidak boleh overlap. Jika network memiliki CIDR yang overlap maka kamu harus ubah salah satunya agar tidak overlap. Pada tutorial ini, di office network diasumsikan memiliki subnet 192.168.0.0/24 dibelakang pfSense yang akan dihubungkan dengan AWS VPC 172.31.0.0/16. Saya tidak akan menjelaskan pembuatan AWS VPC di tutorial ini, jadi diasumsikan bahwa kamu sudah memiliki VPC, dan biasanya di tiap region AWS sudah membuatkan default VPC. Untuk keperluan pengetesan, saya sudah siapkan masing-masing VM/instance baik di office network maupun di AWS. Nantinya kita akan coba ping dari masing-masing VM untuk mengetahui apakah koneksi VPN berhasil atau tidak.

Okeh langsung mulai aja yuk ikutin tutorialnya di bawah ini :

Komentar