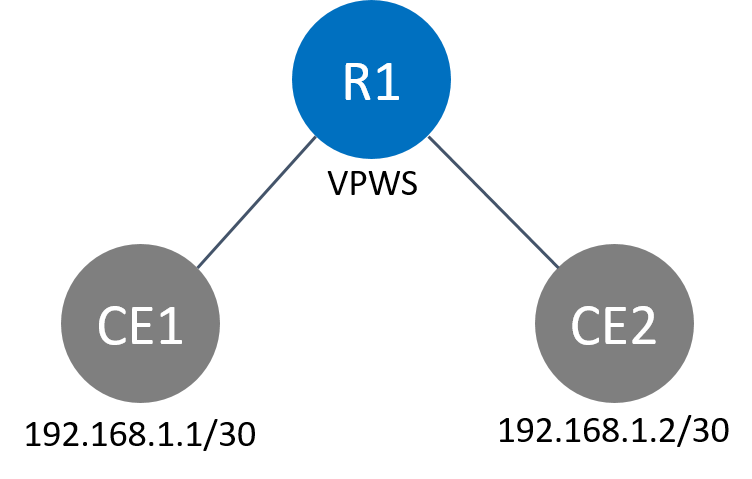

VPWS (Virtual Private Wire Network) juga dikenal dengan nama VLL (Virtual Leased Line) adalah service point-to-point yang mengemulsi koneksi private leased line. Pada service ini hanya terdapat maksimal 2 endpoint dan tidak boleh lebih.

Pada tulisan ini akan dibahas mengenai konfigurasi service point-to-point local seperti topologi dibawah ini:

Router R1 bisa dikatakan transparent terhadap router CE1 dan CE2. Pada router Nokia service VPWS untuk ethernet bernama Epipe (Ethernet Pipe).

Epipe dapat dikonfigurasi dengan mudah seperti pada command berikut:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 |

*A:R1# configure port 1/1/2 *A:R1>config>port# ethernet mode access *A:R1>config>port# no shutdown *A:R1>config>port# back *A:R1>config# port 1/1/3 *A:R1>config>port# ethernet mode access *A:R1>config>port# no shutdown *A:R1>config>port# /configure service epipe 1 customer 1 create *A:R1>config>service>epipe# sap 1/1/2 create *A:R1>config>service>epipe>sap$ back *A:R1>config>service>epipe# sap 1/1/3 create *A:R1>config>service>epipe>sap$ back *A:R1>config>service>epipe# no shutdown *A:R1>config>service>epipe# info ---------------------------------------------- sap 1/1/2 create no shutdown exit sap 1/1/3 create no shutdown exit no shutdown ---------------------------------------------- *A:R1>config>service>epipe# exit all *A:R1# show service id 1 base =============================================================================== Service Basic Information =============================================================================== Service Id : 1 Vpn Id : 0 Service Type : Epipe Name : (Not Specified) Description : (Not Specified) Customer Id : 1 Creation Origin : manual Last Status Change: 01/30/2018 01:08:17 Last Mgmt Change : 01/30/2018 01:08:17 Test Service : No Admin State : Up Oper State : Up MTU : 1514 Vc Switching : False SAP Count : 2 SDP Bind Count : 0 Per Svc Hashing : Disabled Vxlan Src Tep Ip : N/A Force QTag Fwd : Disabled ------------------------------------------------------------------------------- Service Access & Destination Points ------------------------------------------------------------------------------- Identifier Type AdmMTU OprMTU Adm Opr ------------------------------------------------------------------------------- sap:1/1/2 null 1514 1514 Up Up sap:1/1/3 null 1514 1514 Up Up =============================================================================== *A:R1# |

Verifikasi dapat dilakukan dengan melakukan ping atara CE1 dan CE2

CE1

|

1 2 3 4 5 6 7 8 |

CE1> ping 192.168.1.2 84 bytes from 192.168.1.2 icmp_seq=1 ttl=64 time=3.835 ms 84 bytes from 192.168.1.2 icmp_seq=2 ttl=64 time=3.723 ms 84 bytes from 192.168.1.2 icmp_seq=3 ttl=64 time=3.961 ms 84 bytes from 192.168.1.2 icmp_seq=4 ttl=64 time=4.138 ms 84 bytes from 192.168.1.2 icmp_seq=5 ttl=64 time=4.064 ms CE1> |

CE2

|

1 2 3 4 5 6 7 8 |

CE2> ping 192.168.1.1 84 bytes from 192.168.1.1 icmp_seq=1 ttl=64 time=4.723 ms 84 bytes from 192.168.1.1 icmp_seq=2 ttl=64 time=3.744 ms 84 bytes from 192.168.1.1 icmp_seq=3 ttl=64 time=4.576 ms 84 bytes from 192.168.1.1 icmp_seq=4 ttl=64 time=3.937 ms 84 bytes from 192.168.1.1 icmp_seq=5 ttl=64 time=5.255 ms CE2> |

Network Telco Engineer – SDN/NFV Enthusiast

Komentar